共计 4492 个字符,预计需要花费 12 分钟才能阅读完成。

Let’s Encrypt 是由互联网安全研究组(ISRG)开发的免费开放认证机构。Let’s Encrypt 颁发的证书现在几乎所有浏览器都信任。

在本教程中,我们将逐步提供关于如何使用 CentOS Linux 7.5 上的 certbot 工具使用 Let’s Encrypt 来保护 Nginx 的说明。

先决条件

在继续本教程之前,请确保您已满足以下先决条件:

- 你有一个指向你的公共服务器 IP 的域名。在本教程中,我们将使用 linuxidc.com。

- 您已经通过以下在 CentOS 7 上如何安装 Nginx 来启用 EPEL 存储库并安装了 Nginx。https://www.linuxidc.com/Linux/2018-05/152399.htm

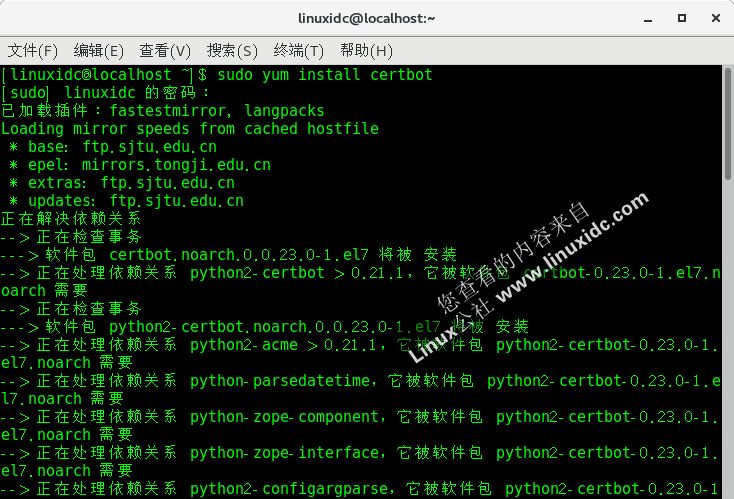

安装 Certbot

要从 EPEL 存储库安装 certbot 软件包,请运行:

sudo yum install certbot

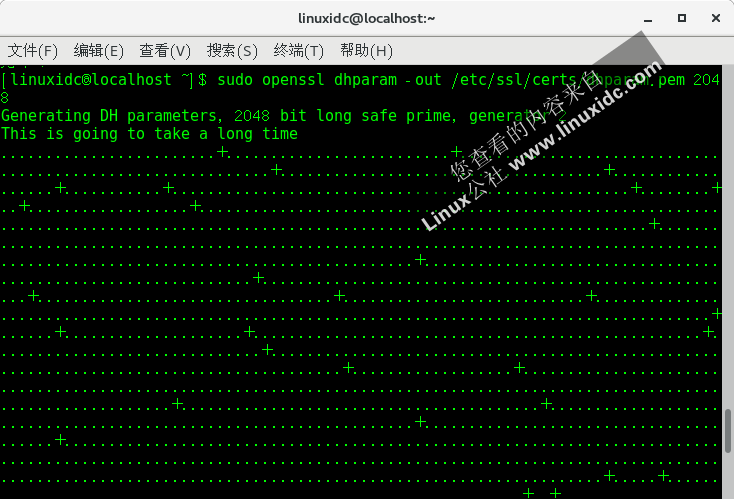

生成强大的 Dh(Diffie-Hellman)组

我们将生成一组新的 2048 位 DH 参数以加强安全性:

sudo openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048

如果你喜欢,你可以改变大小到 4096 位,但在这种情况下,生成可能需要超过 30 分钟,这取决于系统熵。

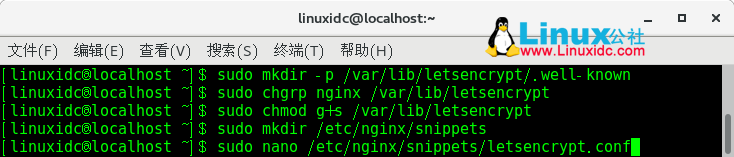

获取 SSL 证书

要获取我们域的 SSL 证书,我们将使用 Webroot 插件,该插件通过在 ${webroot-path}/.well-known/acme-challenge 目录中创建所请求域的临时文件以及 Let’s Encrypt 验证服务器会使 HTTP 请求验证所请求域的 DNS 是否解析到运行 certbot 的服务器。

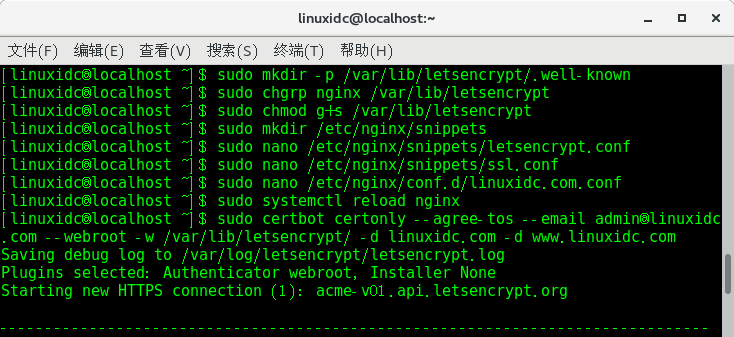

为了使它更简单,我们将把.well-known/acme-challenge 的所有 HTTP 请求映射到单个目录 /var/lib/letsencrypt。以下命令将创建该目录并将其设置为可写入 Nginx 服务器。

sudo mkdir -p /var/lib/letsencrypt/.well-known

sudo chgrp nginx /var/lib/letsencrypt

sudo chmod g+s /var/lib/letsencrypt

为避免重复代码,请创建以下两个片段,我们将在所有 Nginx 服务器块文件中使用这两个片段:

sudo mkdir /etc/nginx/snippets

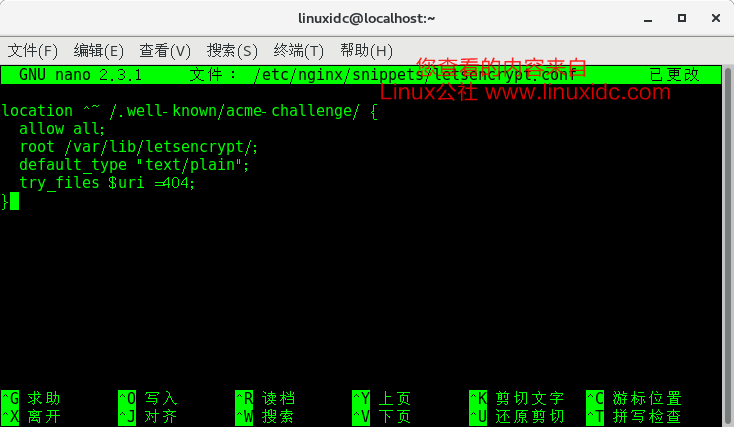

/etc/nginx/snippets/letsencrypt.conf

location ^~ /.well-known/acme-challenge/ {

allow all;

root /var/lib/letsencrypt/;

default_type “text/plain”;

try_files $uri =404;

}

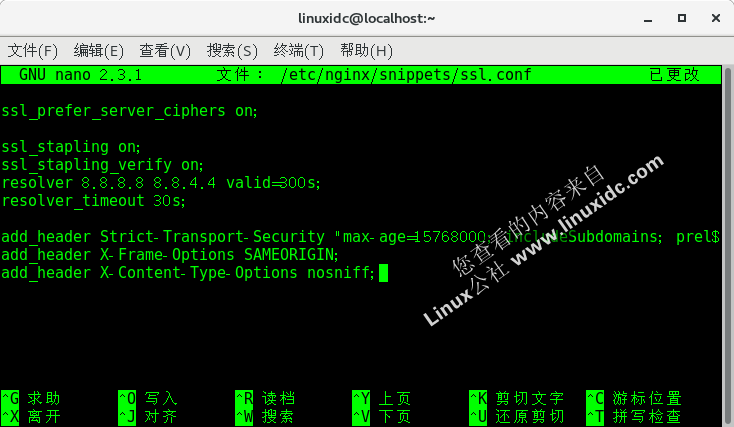

/etc/nginx/snippets/ssl.conf

ssl_dhparam /etc/ssl/certs/dhparam.pem;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_session_tickets off;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ‘ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA:ECDHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES256-SHA:ECDHE-ECDSA-DES-CBC3-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:DES-CBC3-SHA:!DSS’;

ssl_prefer_server_ciphers on;

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 30s;

add_header Strict-Transport-Security “max-age=15768000; includeSubdomains; preload”;

add_header X-Frame-Options SAMEORIGIN;

add_header X-Content-Type-Options nosniff;

上面的代码片段使用了 Mozilla 的 chippers recomendend,支持 OCSP Stapling,HTTP 严格传输安全性(HSTS),并强制实施少量以安全为重点的 HTTP 标头。

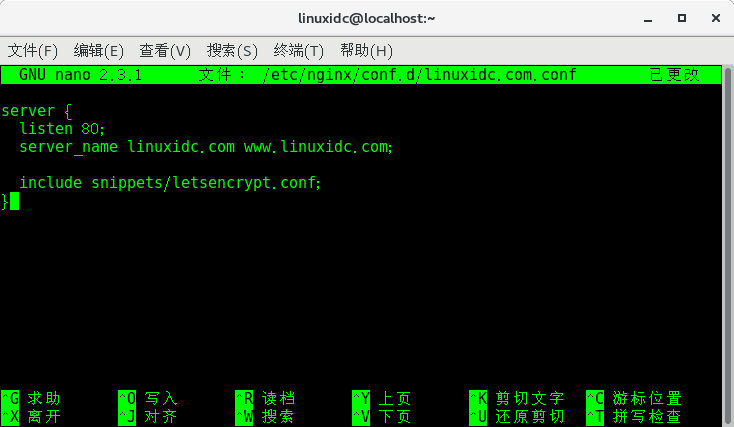

一旦创建了片段,打开域服务器块并包含 letsencrypt.confsnippet,如下所示:

/etc/nginx/conf.d/linuxidc.com.conf

server {

listen 80;

server_name linuxidc.com www.linuxidc.com;

include snippets/letsencrypt.conf;

}

重新加载 Nginx 配置以使更改生效:

sudo systemctl reload nginx

您现在可以运行带有 webroot 插件的 Certbot,并通过发出以下命令获取 SSL 证书文件:

sudo certbot certonly –agree-tos –email admin@linuxidc.com –webroot -w /var/lib/letsencrypt/ -d linuxidc.com -d www.linuxidc.com

如果 SSL 证书成功获取,certbot 将打印以下消息:

IMPORTANT NOTES:

– Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/linuxidc.com/fullchain.pem

Your key file has been saved at:

/etc/letsencrypt/live/linuxidc.com/privkey.pem

Your cert will expire on 2018-07-15. To obtain a new or tweaked

version of this certificate in the future, simply run certbot

again. To non-interactively renew *all* of your certificates, run

“certbot renew”

– If you like Certbot, please consider supporting our work by:

Donating to ISRG / Let’s Encrypt: https://letsencrypt.org/donate

Donating to EFF: https://eff.org/donate-le

现在您已拥有证书文件,您可以按如下方式编辑域服务器块:

server {

listen 80;

server_name www.linuxidc.com linuxize.com;

include snippets/letsencrypt.conf;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl http2;

server_name www.linuxidc.com;

ssl_certificate /etc/letsencrypt/live/linuxidc.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/linuxidc.com/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/linuxidc.com/chain.pem;

include snippets/ssl.conf;

return 301 https://linuxidc.com$request_uri;

}

server {

listen 443 ssl http2;

server_name linuxidc.com;

# . . . other code

ssl_certificate /etc/letsencrypt/live/linuxidc.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/linuxidc.com/privkey.pem;

ssl_trusted_certificate /etc/letsencrypt/live/linuxidc.com/chain.pem;

include snippets/ssl.conf;

# . . . other code

}

通过上面的配置,我们强制 HTTPS 并从 www 重定向到非 www 版本。

最后,重新加载 Nginx 服务以使更改生效:

sudo systemctl reload nginx

SSL 证书自动续订

让我们加密的证书有效期为 90 天。要在证书过期前自动续订证书,我们将创建一个每天运行两次的 cronjob,并在证书到期前 30 天自动更新证书。

运行 crontab 命令来创建一个新的 cronjob:

sudo crontab -e

0 */12 * * * root test -x /usr/bin/certbot -a \! -d /run/systemd/system && perl -e ‘sleep int(rand(3600))’ && certbot -q renew –renew-hook “systemctl reload nginx”

要测试续订过程,您可以使用 certbot –dry-run 开关:

sudo certbot renew –dry-run

如果没有错误,则意味着更新过程成功。